Crack Me File을 Crack해 봅시다.

Debugger는 그 유명한 ollydbg를 사용해 보고요,

http://www.ollydbg.de/odbg110.zip

reverseMe.exe

요 App을 처음에 실행하면

요런창이 나옵니다.

Crack해서 성공했다는 Msg가 표시되게 해 보자구요.

냐호~

참고로 Crack을 하게되면 다음과 같이 됩니다.

reverseMe_works.exe

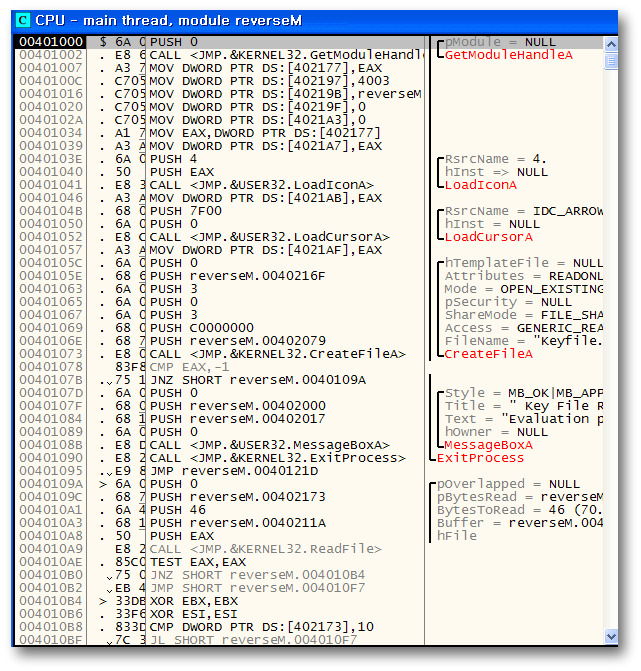

눈으로 직접 하시려는 분들을 위해서, Disassemble된 창을 붙여 놓을께요.

Crack me의 답은 Highseek님이 너무 자세히 달아주셔서 너무 감사드리고,

조만간 또! Crack me를 올려보도록 하겠사옵니다!

reverseMe_works.exe

0.01MB

odbg110.zip

1.27MB

reverseMe.exe

0.01MB

※ 이 포스트는 더 이상 덧글을 남길 수 없습니다.

친절한 임베디드 시스템 개발자 되기 강좌 글 전체 리스트 (링크) -

친절한 임베디드 시스템 개발자 되기 강좌 글 전체 리스트 (링크) -

댓글